Linux sunuculara yapılan SSH saldırını nasıl görebiliriz?

SSH portu dışarıya açık sunucular genellikle botlar tarafından sürekli brute-force saldırılara maruz kalmaktadır. Bu botlar önce portları taramakta devamında da SSH portu gibi açık bulduğu portlara brute-force yönetimi ile şifre denemesi yaparak sunucuya sızmaya çalışmaktadır.

Yapılan saldırılar botlar tarafından yapıldığından bu saldırılar hiç durmadan aylarca hatta yıllarca sürebilir. Salgırgan botlar hedeflerine erişene kadar bu işleme devam edecektir. Bu saldırılar yüzlerce farklı IP adresi ve lokasyondan geldiğinden IP yasaklaması çözüm olmayacaktır.

SSH Saldırı Tespiti Nasıl Yapılır?

Sunucumuza SSH saldırısı yapıldığını anlamak için Linux sunucumuzun günlük dosyalarına yani loglarına bakabiliriz. Linux sunucularda giriş işlemleriyle ilgili loglar aşağıdaki "auth.log" dosyası içerisinde tutulmaktadır.

/var/log/auth.log

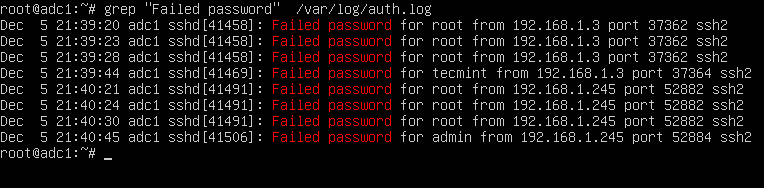

Bu dosya içerisinde "Failed password" şeklinde arama yaparak sunucumuza yapılan başarsız giriş denemelerini tespit edebiliriz. Bunun için aşağıdaki komutu çalıştırabiliriz.

grep "Failed password" /var/log/auth.log

Centos/RHEL tabanlı sunucular için ise aşağıdaki komutu çalıştırabiliriz.

egrep "Failed|Failure" /var/log/secure

Sunucumu SSH Saldırılarından Nasıl Koruyabilirim?

- SSH portunu dış dünyaya kapatmak

- Statik IP kullanarak bağlantı sağlamak

- Proxy bir sunucu üzerinden bağlanmak

- MFA ile kullanıcı doğruılaması

En güvenli yöntem SSH portunu dış dünyaya kapatmak olacaktır. Protect Remote kullanarak statik IP kullanımına gerek kalmadan SSH portunuzu dış dünyaya kapatabilir ve sadece izin verdiğiniz cihazlar üzerinden bağlanılmasını sağlayabilirsiniz.

Ofis

Harju maakond, Tallinn, Kesklinna linnaosa, Ahtri tn 12, 15551 Estonia

İletişime Geçin